W jaki sposób możemy się zabezpieczyć przed złodziejami? Z pomocą przychodzi portfel 'utkany ze stali'.

Według opisu producenta, posiadając taki portfel, możemy się odprężyć i być spokojni, że nasze dane pozostaną przy nas.

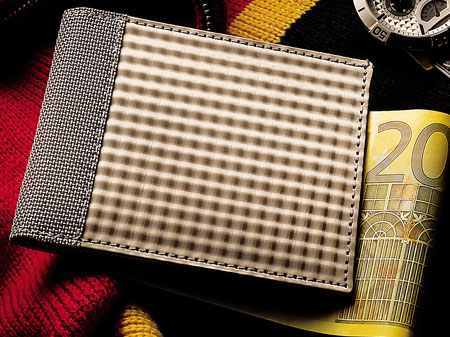

Portfel utkany jest z ponad 20.000 super cienkich nici wykonanych z nierdzewnej stali. Gęstość konstrukcji tworzy pancerz naokoło naszych kart. Dzięki niej, nasze karty, są bezpieczniejsze niż do tej pory.

Metodologia szycia przypomina nam model klatki Faradaya - pomieszczenia mającego na celu zablokowanie zewnętrznych pól elektrycznych. Analogicznie wykonany portfel, zapewnia zabezpieczenie jego zawartości.

Oprócz utrudnienia zczytywania danych dla 'nowoczesnych' kieszonkowców, stalowy portfel zabezpiecza karty również przed kradzieżą metodę brute-force ;) (metal zamiast materiału).

Portfel jest w stanie pomieścić sześć kart, posiada dwa sloty wewnętrzne i 'spinkę' na banknoty.

W tej chwili dostępne są dwa modele - "Smooth" oraz "Engine Turned" - w cenie $79.95(£49 /€ 55) ~ ok. 232 PLN

Więcej o portfelu: http://www.herringtoncatalog.com/es675.html